Réponse

:

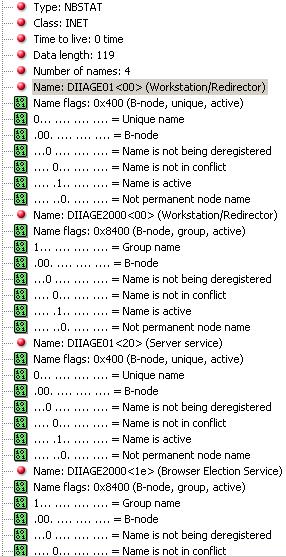

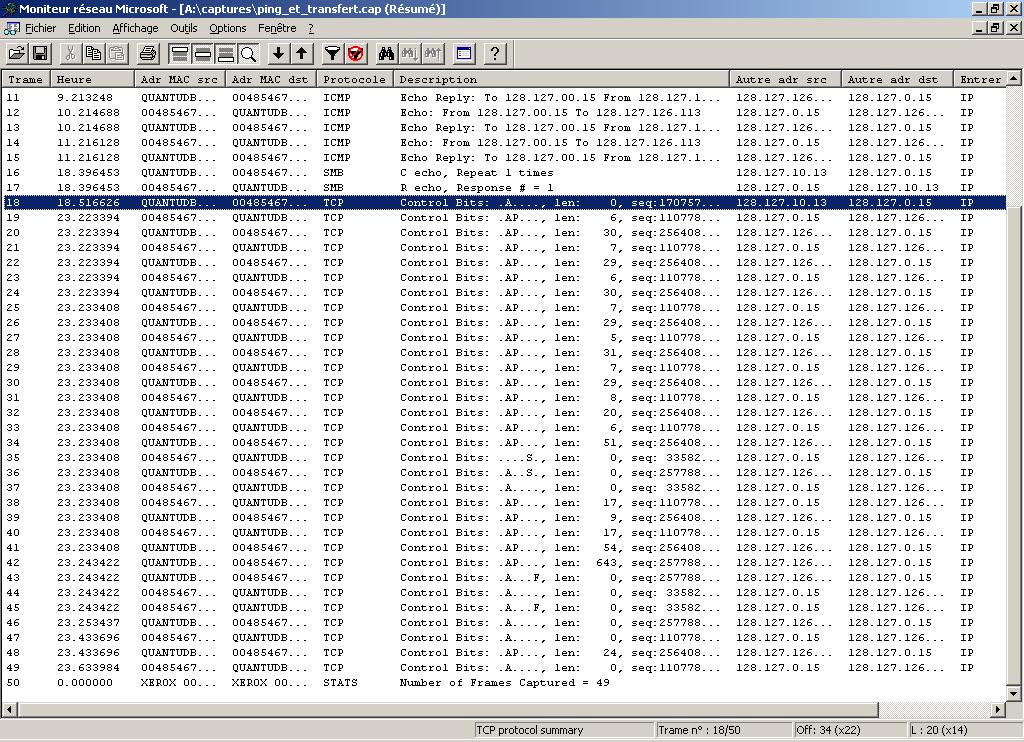

• Ping suivi d’un transfert par FTP :

Comme

précédemment, la commande ping utilise

le protocole ARP suivi du protocole ICMP pour un test

de connexion.

Ensuite le protocole TCP rentre en jeu pour assurer la

communication mais surtout le transfert entre les deux

machines en toute

sécurité. Celui-ci contrôle en permanence

l’état de la transmission. Il effectue un vrai travail

de régulation, de formatage et de vérification

des données. Pour résumer, les principales

caractéristiques

du protocole TCP sont :

• TCP permet de remettre en ordre les datagrammes en provenance

du protocole IP.

• TCP permet de vérifier le flot de données

afin d'éviter une saturation du réseau.

• TCP permet de formater les données en segments de

longueur variable afin de les "remettre" au

protocole IP.

• TCP permet de multiplexer les données, c'est-à-dire

de faire circuler simultanément des informations provenant

de sources (applications par exemple) distinctes sur une même

ligne.

• TCP permet enfin l'initialisation et la fin d'une communication

de manière courtoise.

Dernier

point, nous pouvons voir l’apparition du protocole

SMB. Celui-ci intervient uniquement lors de la connexion

d’une

machine sur un partage situé sur une machine distante,

ici il s’agit du FTP.

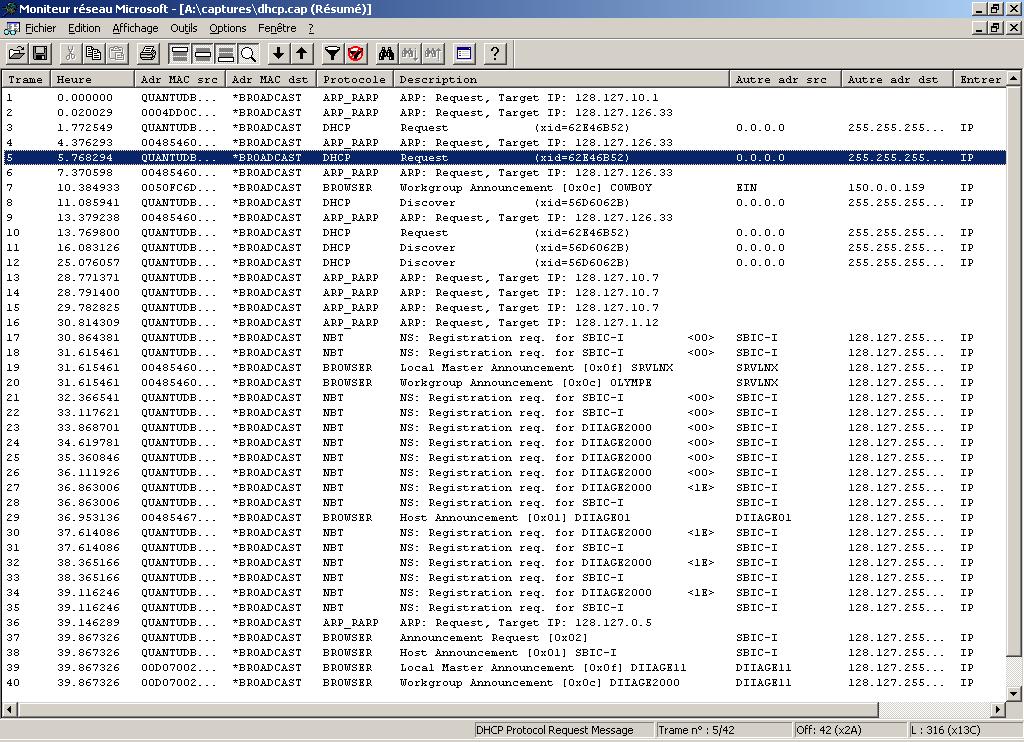

• Une requete DHCP :

L’objectif

de cette trame est de montrer le déroulement

et les protocoles utilisés lors d’une requête

DHCP sur le réseau. Il faut rappeler que cette étude

de trame DHCP a été effectuée sur

le réseau général, c'est-à-dire

en présence d’autres machines émettant elles-mêmes

leurs propres trames. Il faudra pour cela écarter

de l’étude les trames utilisant les protocoles

NBT et BROWSER.

La

machine faisant la requête utilise l’adresse IP

127.126.10.13. Celle-ci va envoyer en diffusion sur le réseau

des demandes DHCP. Dans le même temps elle va tenter

d’identifier à l’aide du protocole ARP les machines

présentes sur le réseau. A différents

moments nous pouvons voir le protocole DHCP rentrer en action

en envoyant des trames « request » et «

discover ». DHCP request va permettre au demandeur d’essayer

d’obtenir de la part d’un serveur DHCP une adresse IP.

DHCP discover permet quant à lui de localiser les serveurs

DHCP présents sur le réseau.